Internet rozpadnie się na narodowe internety? Konsekwencje wojny Rosji z Ukrainą w cyberprzestrzeni

W skrócie

Choć na pierwszy rzut oka rosyjskie działania w cyberprzestrzeni wydają się mało spektakularne, to w przyszłości właśnie domena cyber może stanowić główne pole rywalizacji pomiędzy Moskwą a państwami niegodzącymi się z imperialną polityką Kremla. Operacje przypisywane Federacji Rosyjskiej nie pozostawiają złudzeń co do zdolności tego państwa. Rosjanie zachowali strategiczną kolejność wykonywanych działań – nieustające kampanie dezinformacyjne poprzedzające atak, następnie działania w cyberprzestrzeni tuż przed momentem inwazji, a zaraz po nich uderzenie właściwe siłami konwencjonalnymi. Dotychczasowy przebieg wojny na Ukrainie pozwala już teraz sformułować kilka wniosków dotyczących przyszłości, w której domena cyber odegra dużą rolę.

Większość komentarzy wokół wojny ukraińsko-rosyjskiej skupia się na zmaganiach sił lądowych i powietrznych. Z medialnego radaru znika przez to nie mniej ważny wątek rywalizacji obu walczących stron w cyberprzestrzeni – domenie, której znaczenie w przyszłej rywalizacji międzypaństwowej będzie tylko rosło. Sporo na temat jej przebiegu mówi to, co można zaobserwować na Ukrainie.

Już teraz, po kilku miesiącach trwania „gorących” działań wojennych, można sformułować wnioski dotyczące roli, jaką w tym konflikcie odegrała domena cyber oraz jaką może pełnić w przyszłych konfliktach. Choć na pierwszy rzut oka rosyjskie działania w cyberprzestrzeni wydają się mało spektakularne, to w przyszłości właśnie domena cyber może stanowić główne pole rywalizacji pomiędzy Moskwą a państwami niegodzącymi się z imperialną polityką Kremla.

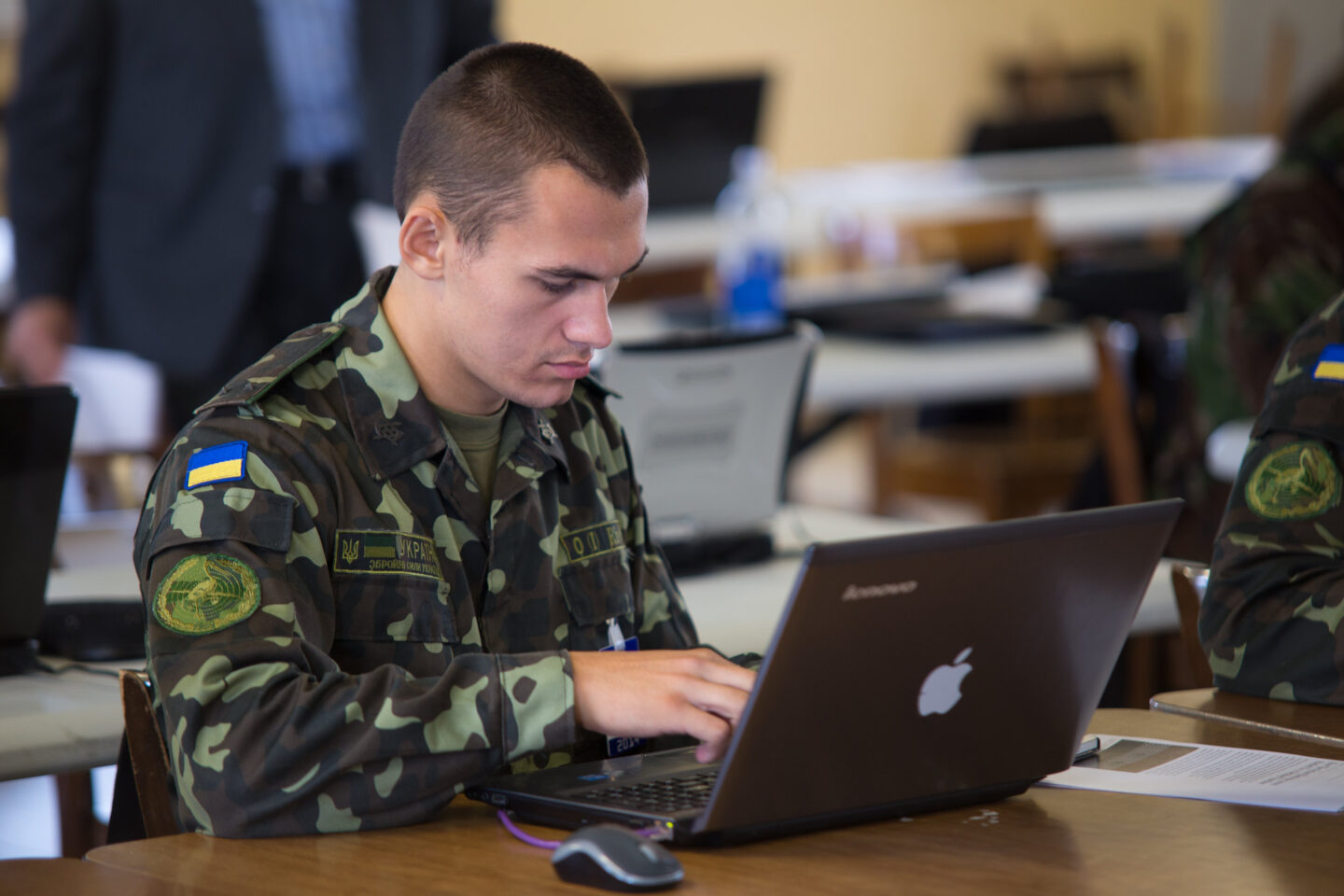

Politycy i wojskowi dostrzegają znaczenie cyberprzestrzeni dla bezpieczeństwa narodowego. W minionej dekadzie ponad 40 państw powołało różnego rodzaju struktury w obrębie swoich sił zbrojnych odpowiedzialne właśnie za domenę cyber.

Również w naszym kraju proces tworzenia Wojsk Obrony Cyberprzestrzeni nabrał tempa, czego efektem było powołanie w lutym tego roku Dowództwa Komponentu Wojsk Obrony Cyberprzestrzeni. Tym niemniej opinie na temat jej roli dla bezpieczeństwa państwa nie są jednorodne i można je przypisać do dwóch obozów.

Z jednej strony wielu ekspertów demonizowało rolę cyberprzestrzeni, a także sugerowało, że przyszłe działania wojenne zostaną przeniesione, a wręcz ograniczone do domeny cyber. W 2012 r. Leon Panetta, ówczesny sekretarz obrony USA, ostrzegał przed „cybernetycznym Pearl Harbor” – zaskakującym i jednocześnie niszczycielskim atakiem na infrastrukturę krytyczną. Z drugiej strony pojawiały się głosy sceptyczne wobec możliwości, jakie są przypisywane cyberdziałaniom oraz podważające opłacalność ich wykonania i kwestionujące ich strategiczną efektywność. W podobne dwa nurty można wpisać pojawiające się w przestrzeni publicznej głosy na temat przebiegu i realnych efektów cyberdziałań podczas wojny na Ukrainie. Dodatkowo często występują w towarzystwie opinii podważających rosyjskie zdolności.

Rosyjskie cele cyberdziałań

W tym właśnie kontekście należy umieścić tekst zamieszczony w serwisie amerykańskiej stacji NBC, który odbił się głośnym echem. Jego autorzy stwierdzili, że pod koniec lutego 2022 r. prezydent USA otrzymał od amerykańskich cybersił wykaz, z którego mógł wybrać działania ofensywne w cyberprzestrzeni skierowane przeciwko Rosji. Lista miała obejmować całą paletę akcji od standardowych ataków ograniczających dostęp (DDoS) do wyłączania rosyjskiej sieci elektroenergetycznej czy wykolejania pociągów wskutek działań prowadzonych z poziomu cyberprzestrzeni. Biorąc pod uwagę to, co już dobrze wiadomo o ograniczeniach, na jakie napotykają działania ofensywne w cyberprzestrzeni, takie jak zakłócenia dostaw energii elektrycznej, do takich doniesień należy podchodzić z dużą dozą sceptycyzmu.

Na marginesie warto przypomnieć, iż awaria na polskich kolejach z marca 2022 r. okazała się wynikiem błędu, a nie ataku rosyjskich crackerów (osób skupionych wyłącznie na szkodzeniu w przeciwieństwie do hakerów często wykorzystujących luki w systemach informatycznych do ich poprawy) . Nie tylko możliwość tego typu działań jest mało prawdopodobna, ale nawet jeśli zostałaby udowodniona i bezpośrednio przyczyniła się do śmierci ludzi lub znacznych strat materialnych, byłaby równoznaczna z dokonaniem aktu terroryzmu państwowego. Tym samym mogłaby stanowić pretekst do wypowiedzenia wojny, a na pewno działań odwetowych.

Z drugiej strony pojawiają się głosy umniejszające znaczenie cyberprzestrzeni i rosyjskich w niej działań dla przebiegu wojny na Ukrainie. Niektórzy eksperci, np. szef brytyjskiej agencji wywiadowczej, zasugerowali nawet, że rosyjskie zdolności do prowadzenia wojny w cyberprzestrzeni są wyolbrzymiane. Tym niemniej wcześniejsze operacje przypisywane Federacji Rosyjskiej nie pozostawiają złudzeń co do zdolności tego państwa. Świadczą o tym choćby ataki na sieć elektroenergetyczną Ukrainy z 2015 r. koordynowane przez powiązaną z GRU grupę Sandworm, atak NotPetya wymierzony w Ukrainę w 2017 r. czy tzw. „Hack dekady” z końca 2020 r., który dotknął amerykańskie agencje federalne.

Rosja do tej pory wykorzystywała domenę cyber do trzech celów. W czasach pokoju stanowi ona substytut wojny i służy do sygnalizowania niezadowolenia Kremla i zastraszania, natomiast w czasach wojny jest uzupełnieniem operacji prowadzonych przez wojska konwencjonalne.

Do działań z dwóch pierwszych kategorii już zdążyliśmy się przyzwyczaić. Były to głównie operacje mające na celu podminowywanie zaufania do instytucji państwowych (np. ataki na Estonię w 2007 r. albo ingerowanie w proces wyborczy w USA w 2016 r.). Były to również działania typowo szpiegowskie oraz nakierowane na osłabianie infrastruktury krytycznej (np. wspomniany atak NotPetya z 2017 r.). Natomiast przykładem działania zastraszającego mogą być ataki DDoS na strony ministerstw obrony i spraw zagranicznych Finlandii z 8 kwietnia br., tuż przed zaplanowanym przemówieniem prezydenta Ukrainy w fińskim parlamencie.

W przypadku cyberdziałań wymierzonych w Ukrainę ich zadaniem oprócz dezinformacji i aktywności szpiegowskich (które nie są zakazane przez prawo międzynarodowe) były również ataki wymierzone w infrastrukturę istotną dla podtrzymywania wysiłku wojennego. Warto im się przyjrzeć nieco bliżej, ponieważ pomoże to zniuansować ocenę wojny rosyjsko-ukraińskiej.

Rosyjska ofensywa w cyberprzestrzeni

Powszechnie zaakceptowanym założeniem jest, iż działania w cyberprzestrzeni pełnią rolę uzupełniającą względem działań konwencjonalnych – mogą służyć jako działania przygotowujące atak kinetyczny i mu towarzyszące.

Skala cyberincydentów przypisywanych Rosji w ostatnim czasie wzrosła. W grudniu 2021 r. odnotowano 15 rosyjskich cyberataków na cele w Ukrainie, w marcu 2022 r. było ich już 125. Inwazję z lutego 2022 r. poprzedziły przypisywane Rosji działania dezinformacyjne, w tym podmienianie treści na stronach internetowych ukraińskich instytucji państwowych. Co jednak warte podkreślenia, działania te były skorelowane z próbami wykorzystania złośliwego oprogramowania, którego celem było uszkadzanie danych. Eksperci z Microsoft uważają, że ataki na ukraińską infrastrukturę były przygotowywane od marca 2021 r., czyli od momentu, gdy Federacja Rosyjska zaczęła gromadzić siły na granicy z Ukrainą, a ataki na ziemi były skorelowane z działaniami ofensywnymi w cyberprzestrzeni.

Co do zasady Rosjanie zachowali strategiczną kolejność wykonywanych działań – nieustające kampanie dezinformacyjne poprzedzające atak, następnie działania w cyberprzestrzeni tuż przed momentem inwazji, a zaraz po nich uderzenie właściwe siłami konwencjonalnymi. Cechą charakteryzującą najnowsze rosyjskie wrogie działania w cyberprzestrzeni jest wykorzystywanie złośliwego oprogramowania do niszczenia ukraińskich danych (tzw. wiperów). W okresie od stycznia do kwietnia 2022 r., czyli tuż przed i już w trakcie rosyjskiego ataku na Ukrainę, ośrodki monitorujące bezpieczeństwo w Internecie odnotowały obecność w ukraińskiej sieci kilku złośliwych programów, których celem było uszkadzanie danych w zainfekowanych komputerach (w tym WhisperGate oraz HermeticWiper, IsaacWiper, CaddyWiper). Dzień przed agresją na Ukrainę, 23 lutego 2022 r., przeprowadzony został atak za pomocą złośliwego oprogramowania na ok. 300 różnych systemów ukraińskich agencji i przedsiębiorstw. Jednak w szczególności groźne były ataki na ukraińską infrastrukturę przemysłową i na urządzenia dostawcy Internetu drogą satelitarną – amerykańską firmę Viasat. Wydaje się, że ten ostatni atak wymknął się spod kontroli, ponieważ dotknął również infrastrukturę innych państw europejskich (głównie pracujące na morzu turbiny wiatrowe). W maju Waszyngton przyłączył się do UE i odpowiedzialnością za atak obarczył Rosję. Sami Rosjanie sugerują, że mogą uznać działania wymierzone w satelitarne systemy informatyczne za wystarczające do wypowiedzenia wojny.

Działania w cyberprzestrzeni mają również swoje mniej wyrafinowane oblicze. Na początku maja komunikacja internetowa w Chersoniu została odcięta (uszkodzono światłowody), a następnie przekierowana do Rosji. Było to możliwe dzięki przejęciu fizycznej kontroli nad infrastrukturą przesyłową.

Po przeciwnej stronie barykady

Choć kwietniowe deklaracje sekretarza obrony USA, Lloyda Austina, nie muszą być traktowane jako wiążące, to jednak publicznie w naszym kraju stwierdził on, że celem amerykańskiej polityki jest strategiczne osłabienie Federacji Rosyjskiej. Sugeruje to ni mniej, ni więcej, że USA nawet po zawieszeniu broni lub po ogłoszeniu pokoju będą aktywnie osłabiać potencjał Kremla za pomocą sankcji i innych działań. Można domniemywać, że cyberprzestrzeń będzie stanowić centralne pole rywalizacji. A to, że państwa wspierające ukraiński wysiłek dużą rolę przypisują tej domenie, pośrednio potwierdził 1 czerwca szef NSA i US Cyber Command, mówiąc że podległe mu instytucje aktywnie wspierały Ukrainę. Wyjaśnia to pośrednio sukcesy Kijowa w obronie własnych systemów informatycznych.

W ograniczaniu rosyjskich sukcesów bez wątpienia dużą zasługę ma bowiem wsparcie i pomoc udzielana nie tylko przez państwa, ale i prywatne podmioty, takie jak np. amerykańskie Starlink i Microsoft. Dzięki temu pierwszemu utrzymany został dostęp Ukraińców do Internetu. Natomiast producent sytemu Windows po wykryciu złośliwego oprogramowania w ukraińskich systemach kontaktował się z instytucjami państwowymi USA i Ukrainy w celu upewnienia się, że przeciwdziałając wykrytemu zagrożeniu, nie pokrzyżuje ich planów (w domyśle związanych z prowadzonymi akcjami w cyberprzestrzeni).

Co ważne, w pierwszych tygodniach inwazji amerykańscy potentaci w branży IT mogli udzielać wsparcia stronie ukraińskiej w ograniczonym stopniu, ponieważ tylko nieliczne ukraińskie podmioty korzystały z korporacyjnych rozwiązań chmurowych m.in. od Microsoft. Oferują one zwiększony poziom bezpieczeństwa, jednak również dają największą kontrolę stronie amerykańskiej nad zasobami.

Dotychczasowy przebieg wojny na Ukrainie pozwala już teraz sformułować kilka wniosków dotyczących przyszłości, w której domena cyber odegra większą rolę. Będzie to spowodowane tym, iż żadna ze stron nie jest zainteresowana dalszą eskalacją i przeniesieniem konfliktu na poziom bezpośredniej konfrontacji. Tym samym domena cyber stwarza wygodne możliwości obu stronom.

Konsekwencje eskalacji cyberwojny

Zachód, w tym USA, jest przekonany o nieuchronności cyberataków ze strony Rosji. Taka postawa wynika z przeświadczenia, że działania w cyberprzestrzeni są dla Federacji Rosyjskiej główną formą symetrycznej odpowiedzi na nakładane przez Zachód sankcje. Przy czym Mandiant, amerykańska firma zajmująca się cyberbezpieczeństwem, wskazał już dwa ośrodki powiązane z rosyjskim wywiadem – ATP28 i Sandworm, które najprawdopodobniej zostaną wyznaczone przez Moskwę do przeprowadzenia działań odwetowych. Z kolei dla rządów państw Zachodniej Europy wygodniejsze jest prowadzenie działań w cyberprzestrzeni od jakiegokolwiek głębszego niż obecne zaangażowania konwencjonalnego. Przy czym eskalacja w cyberprzestrzeni wydaje się być nieuchronna. Na poziomie strategicznym taki scenariusz uprawdopodabnia m.in. wdrażana w USA strategia aktywnej obrony w cyberprzestrzeni (defend forward), której fundamentem jest aktywne podejście do zagrożeń. Innymi słowy Amerykanie, chcąc bronić swojej cyberprzestrzeni, infiltrują sieci innych podmiotów w celu pokrzyżowania ich planów i poznania technik, jakimi mogą planować atak na interesy USA.

Działania ofensywne będą równoważone stricte informatycznymi rozwiązaniami defensywnymi, ale też działaniami politycznymi i informacyjnymi. W przyszłości szczególną rolę będzie odgrywać grupowe przypisywanie odpowiedzialności (atrybucja) za atak konkretnemu aktorowi państwowemu. Stwarza ono fundament dla podejmowania obronnych działań zbiorowych lub nawet odwetowych. Oczywiście najłatwiej taką grupową atrybucję uzyskać w już istniejących organizacjach ponadnarodowych.

NATO w tym kontekście wydaje się oczywistym miejscem, gdzie kwestie wzajemnej obrony i wspólnych interesów wzajemnie się przenikają. Komunikat po szczycie sojuszu z czerwca 2021 r. wskazał, że istotną kwestią w przyszłości będzie wypracowanie zasad, wedle których wiele cyberincydentów będzie mogło zostać potraktowanych jako napaść zbrojna na członka sojuszu, a zatem da podstawę do uruchomienia artykułu 5. Sojusz musi jednak sfinalizować prace nad nową koncepcją obronną i powołać wspólne dowództwo dla działań w cyberprzestrzeni, które mogłoby w przyszłości realizować również działania odwetowe.

Kwestią powiązaną ze zbiorową atrybucją jest ujawnianie narzędzi wykorzystywanych do cyberataku i danych personalnych osób za nie odpowiedzialnych. Przykład tego typu działania stanowi ogłoszenie 24 marca przez Stany Zjednoczone nagrody 10 mln dolarów za pomoc w schwytaniu osób działających w cyberprzestrzeni na szkodę USA. Działanie to ma dodatkowo odstraszać potencjalnych crakerów od angażowania się we wrogie działania.

Semantyka a konflikt w cyberprzestrzeni

Choć działania w cyberprzestrzeni powszechnie sprawiają wrażenie „lekkich”, zdematerializowanych i generalnie bezpiecznych dla crakerów, to wrażenie to może się jednak okazać złudne. Z tymi dobrze brzmiącymi publicystycznie hasłami mogą się wiązać poważne konsekwencje. Semantyka, którą opisuje toczący się konflikt, ma znaczenie.

Samo określanie mianem (cyber)wojny tego, co dzieje się na Ukrainie, ma znaczenie dla firm ubezpieczeniowych. Przyjmując taką interpretację, mają możliwość powoływania się na klauzule w zawieranych umowach, mówiące że polisa nie obowiązuje, gdy straty powstały w wyniku działań (cyber)wojennych. Jednak stwierdzenie, że mamy do czynienia z wojną, w tym cyberwojną, sugeruje, że uczestniczą w niej żołnierze, w prawie konfliktów zbrojnych określani mianem „kombatantów”.

Niemal zaraz po rozpoczęciu działań kinetycznych wicepremier Ukrainy Mykhailo Fedorov ogłosił powstanie „armii IT” składającej się z wolontariuszy chcących wesprzeć czynem obronę Ukrainy. Niemal równocześnie kolektyw Anonimowych na swoim profilu na Twitterze wypowiedział cyberwojnę Federacji Rosyjskiej. Tym samym do działań w cyberprzestrzeni dołączyły setki tysięcy crakerów wspierających każdą ze stron – w opinii niektórych było to oznaką początku pierwszej światowej wojny cyfrowej.

Określanie osób aktywnie wspierających wysiłek obronny Ukrainy w cyberprzestrzeni „armią IT” sugeruje, że w świetle prawa międzynarodowego mogą to być kombatanci, czyli osoby stanowiące legalny cel ataku (w domyśle cybernetycznego). Takim celem mogą się stać ludzie znajdujący się w bezpośredniej strefie konfliktu na Ukrainie, ale także znajdujący się poza jej terytorium zaangażowani w działania w cyberprzestrzeni. W tej materii wśród państw i specjalistów od prawa konfliktów zbrojnych nie ma jednomyślności.

Idąc dalej tym tropem, jeszcze bardziej niepokojąca wydaje się kwestia osób wykorzystujących telefony komórkowe do np. oznaczania pozycji jednostek wojskowych. Choć nie są kombatantami, to aktywnie mogą wpływać na przebieg działań wojennych. Tym samym mogą potencjalnie stać się uprawnionym celem ataku. Widać zatem, że wojna rosyjsko-ukraińska zmusza do przemyślenia kwestii o fundamentalnym znaczeniu dla przyszłości konfliktów zbrojnych, choć niestety nie można mieć złudzeń, że państwa dojdą w tych kwestiach do wiążących konkluzji.

Cyfrowa mgła wojny

Tradycyjne działania wojenne spowija tzw. „mgła wojny”. Jest ona gęstsza w przypadku działań w cyberprzestrzeni – nie można mieć bowiem pewności, kto jest kim i co tak naprawdę chce osiągnąć. Z tego powodu więcej o ewoluującej roli cyberprzestrzeni w polityce międzynarodowej i zmianach, jakie sprowokowała inwazja Rosji na Ukrainę, będzie można powiedzieć za jakiś czas, gdy informacje o domniemanych działaniach zostaną potwierdzone przez większą ilość ośrodków badawczych i gdy będzie można zrekonstruować szerszy obraz cyberdziałań i być może wskazać ich strategiczny wymiar. To, co ten konflikt jednoznacznie potwierdził, to trend rosnącej przepaści między państwami Zachodu lub tzw. bloku demokratycznego od reszty świata.

Długofalowo będzie to mieć bardzo duże znaczenie dla działań (dez)informacyjnych, ponieważ ze względu na przejrzystość panującą w społeczeństwach demokratycznych działania wrogich podmiotów o charakterze wywiadowczym i propagandowym są stosunkowo proste do zdemaskowania. Z drugiej strony Rosja, po części ze względu na barierę językową, ale i celowe odcięcie się od zachodnich portali społecznościowych połączone z aktywną kontrolą treści, będzie stawać się coraz bardziej odporna na działania informacyjne państw zachodnich. Tym samym do modelu okopanych za „cyfrowym murem” Chin zacznie dołączać Federacja Rosyjska, a za nimi być może i inne państwa niedemokratyczne. Finałem tego procesu może być pęknięcie Internetu na internety narodowe. Proces ten będzie postępować z różną prędkością i w chwili obecnej jest mało prawdopodobne, że doprowadzi do pełnej fizycznej separacji podsystemów. Niestety utrwali podział państw na wrogie wobec siebie bloki technologiczno-polityczne, mające własne cyfrowe strefy wpływów.

Publikacja nie została sfinansowana ze środków grantu któregokolwiek ministerstwa w ramach jakiegokolwiek konkursu. Powstała dzięki Darczyńcom Klubu Jagiellońskiego, którym jesteśmy wdzięczni za możliwość działania.

Dlatego dzielimy się tym dziełem otwarcie. Ten utwór (z wyłączeniem grafik) jest udostępniony na licencji Creative Commons Uznanie Autorstwa 4.0 Międzynarodowe. Zachęcamy do jego przedruku i wykorzystania. Prosimy jednak o podanie linku do naszej strony.