Pieniądze albo blackout. Co złego cyberprzestępcy mogą zrobić infrastrukturze energetycznej?

W skrócie

Majowy atak hakerski na amerykańską Colonial Pipeline Company to kolejny sygnał ostrzegawczy dla sektora energetycznego po obu stronach Atlantyku. Choć energetyka staje się ulubionym celem cyberprzestepców i sabotażystów, to w jej ochronie wciąż są dziury. Polska, jako kraj uzależniony od importu energii oraz dysponujący przestarzałą siecią elektryczną, należy do grona krajów szczególnie narażonych na skutki cyberataku.

Scenariusze złe i jeszcze gorsze

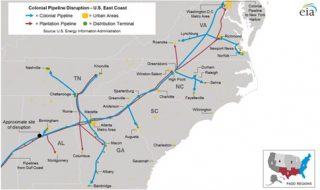

7 maja 2021 roku Colonial Pipeline Company padła ofiarą ataku ransomware (blokady urządzeń w celu wymuszenia okupu), który sparaliżował sprzęt IT firmy i wymusił tymczasowe zatrzymanie pracy ropociągu, który przesyła na wschodnie wybrzeże 2,5 mln baryłek ropy dziennie (niemal połowę zapotrzebowania tego regionu na paliwo). Ze względu na dość krótki czas nie wystąpiły poważne niedobory, ale władze federalne i stanu Georgia odpowiedziały na atak wprowadzeniem stanu wyjątkowego i apelami o unikanie panicznego gromadzenia benzyny.

Za 75 bitcoinów okupu (ok. 5 mln USD według kursu dnia) CPC otrzymało program deszyfrujący, jednak ostatecznie samodzielnie odtworzyło systemy z własnych kopii bezpieczeństwa. 12 maja firma zaczęła wznawiać przesył ropy. Atak wywołał pewne zakłócenia w transporcie i zamknięcie części stacji benzynowych, jednak nie miał większego wpływu na ceny ropy i benzyny. Amerykanie zdołali odzyskać 63,7 BTC zapłaconego okupu, jednak z powodu spadku kursu BTC, jest to zaledwie połowa pierwotnej wartości okupu w USD.

Sprawcy – rosyjska (prawdopodobnie) grupa DarkSide – publicznie odżegnali się od powiązań rządowych i celów politycznych. Prezydent Joe Biden nie zarzucił rosyjskim władzom organizacji ataku, wskazuje się jednak, że mógł on zostać zlecony przez Kreml lub wykonany „ochotniczo” jako demonstracja siły przed czerwcowym szczytem Biden-Putin.

Zatrzymanie pracy ropociągu wskutek cyberataku nie jest najgroźniejszym scenariuszem, o ile nie dochodzi do wycieku i skażenia. Gorsze są akty sabotażu przeciwko elektroenergetyce, a nawet infrastrukturze gazowej. W sektorze nuklearnym istnieją silniejsza kultura ostrożności, powszechna praktyka izolowania systemów i wysokie standardy zabezpieczeń, ale i ta branża musi nadążać za nowymi zagrożeniami.

Majowy atak nie jest jedynym przypadkiem. Według danych Deloitte już w 2016 roku 75% instalacji sektora naftowo-gazowego zarejestrowało przynajmniej jeden incydent cybernetyczny, a od 2015 roku liczba ataków rośnie. Zimą 2020 roku DHS i Cybersecurity and Infrastructure Security Agency (CISA) otrzymały informację o ataku ransomware na tłocznię gazu ziemnego. Atak najpierw zajął firmową sieć IT, a następnie przeniknął do sieci operacyjnej (OT) sterującej pracą zakładu. Zaszyfrowanie komputerów spowodowało dwudniową przerwę w dostawach gazu.

Istnieją też mroczniejsze scenariusze. Pogłoski o możliwości wykorzystania złośliwego oprogramowania do niszczenia infrastruktury energetycznej pojawiały się co najmniej od momentu eksplozji gazociągu BTC w 2008 roku. Jednak to Stuxnet, wykryty w 2010 roku w irańskim ośrodku nuklearnym w Natanz, był pierwszym potwierdzonym niszczycielskim cyberatakiem. Zniszczył 1000 irańskich wirówek do wzbogacania uranu. Jeszcze groźniejszy mógł być Triton z 2017 roku, którego celem było wywołanie poważnej eksplozji saudyjskiej instalacji naftowej.

Oba programy celowały precyzyjnie w przemysłowe komputery sterujące. Schneider, producent kontrolerów zaatakowanych przez Tritona, dostarcza maszyny dla tysięcy zakładów, w tym elektrowni nuklearnych. Po wykryciu ataku pospiesznie naprawiono błędy, ale podejrzewa się, że malware zagnieździł się w saudyjskich komputerach nawet 3 lata wcześniej. Na ilu jeszcze tykających bombach śpi światowa energetyka?

Źródło: U.S. Energy Information Administration

O jedną linijkę kodu od katastrofy?

W sierpniu 2017 roku jeden z zakładów petrochemicznych w Arabii Saudyjskiej został zaatakowany z użyciem programu Triton (vel Trisis), którego celem było wywołanie eksplozji. Był to pierwszy przypadek użycia programu przeciwko systemom bezpieczeństwa (SIS), mogący zagrozić ludzkiemu życiu.

Sprawcom udało się zainfekować kontrolery firmy Schneider Electric, używane w wielu zakładach na całym świecie – rafineriach, gazowniach i elektrowniach atomowych. Urządzenia Schneidera w teorii miały być odporne na zdalną manipulację bez fizycznego dostępu, jednak atakującym udało się wprowadzić do kontrolerów obcy plik, który był zamaskowany na wzór oprogramowania producenta. W odpowiedzi na atak firma udostępniła klientom i ekspertom ds. cyberbezpieczeństwa informacje o wykrytej luce, co umożliwiło szybką poprawę stanu zabezpieczeń. Niepokojące są jednak doniesienia, jakoby Triton mógł zainfekować saudyjską instalację już w 2014 roku. Wirus jednak nie zdołał wyłączyć automatycznych protokołów bezpieczeństwa, zapewne wskutek błędu w kodzie. Ostatecznie zamiast eksplozji doszło jedynie do zatrzymania pracy zakładu.

Triton był zaawansowanym programem napisanym w 5 językach programowania. Jego analiza wymagała testów na docelowych urządzeniach Schneidera, co wskazywało na solidne zaplecze technologiczne autorów. Ostatecznie atak przypisano rosyjskiej lub korzystającej z rosyjskiego know-how grupie Xenotime. Niedługo później, w 2019 roku, ta sama grupa miała skanować systemy energetyczne w USA pod kątem okazji do ataku.

Ten i inne ataki doprowadziły do sformułowania licznych wniosków i dobrych praktyk przez prywatne firmy i organizacje rządowe, jak np. Transportation Security Administration (TSA), która rekomendowała operatorom instalacji oil&gas wprowadzenie systemu monitorowania i ewidencji zasobów cyfrowych w czasie rzeczywistym w celu wykrywania nieautoryzowanych modyfikacji. Takie narzędzia są w stanie zatrzymać ataki podobne do Tritona.

Inne możliwe środki obejmują m.in. regulację ruchu między sieciami OT i IT, lepsze monitorowanie punktów wejścia, w tym fizycznych, a także systemy maszyn wirtualnych i kopii. Umożliwiają wprowadzanie komend do kopii systemu i przekazywanie ich oryginałowi dopiero po weryfikacji, bez ryzyka transmisji malware. Podobne rozwiązania stosuje się także dla zabezpieczenia transferu z urządzeń mobilnych.

Byle polska wieś spokojna

Jak w zakresie cyberbezpieczeństwa wypada Polska? Not great. Not terrible. Nasz kraj rozwija obronę cybernetyczną (dzięki Wojskom Obrony Cyberprzestrzeni i elementom cyber w WOT) i może liczyć na wsparcie NATO. Przegraliśmy jednak na rzecz Rumunii grę o rozmieszczenie unijnego Centrum Kompetencji Cyberbezpieczeństwa. Jednocześnie mamy tragicznie przestarzałą sieć przesyłową, która nawet bez udziału hakerów stanowi zagrożenie dla krajowego bezpieczeństwa dostaw. Jako importer elektryczności i paliw kopalnych jesteśmy wrażliwi na zakłócenia dostaw.

Ponadto skuteczna obrona cybernetyczna wymaga zaangażowania wielu branż. Tymczasem, choć szczegółowych badań dla energetyki na razie brak, to ogólna cyberodporność polskiego biznesu nie zachwyca. Według Cisco 74% polskich pracowników omija systemy zabezpieczenia w celu wykonywania swoich obowiązków (na pocieszenie średnia dla regionu EMEAR to aż 77%). Barometr KPMG wskazuje, że tylko 13% firm ocenia swoje programy szkoleniowe dla personelu jako w pełni dojrzałe, bezpieczeństwo partnerów biznesowych – 14%, bezpieczeństwo urządzeń mobilnych – 10%. Firmy trafniej jednak oceniają swoje standardy. W 2018 roku 38% biznesów uważało się za bezpieczne w każdym obszarze, w 2020 roku pewność deklaruje tylko 11%.

Operatorzy usług kluczowych mają w teorii wyższe standardy, m.in. Polskie Sieci Elektroenergetyczne intensywnie współpracują z europejskimi partnerami. Ale czy to samo dotyczy podwykonawców, firm outsourcingowych i dostawców komponentów? Ataki supply chain (np. instalacja luki w oprogramowaniu źródłowym tworzącym produkty dla klientów), ukryte funkcje backdoor – nieautoryzowanego dostępu (m.in. w chińskich kamerach przemysłowych) – oraz luki bezpieczeństwa w outsourcingu umożliwiają pośrednie podejście do atakowanego przedsiębiorstwa. Tym samym polski sektor energetyczny jest bezpieczny na tyle, na ile bezpieczni są jego partnerzy i łańcuchy dostaw.

Tymczasem według KPMG tylko 3% dużych i średnich polskich firm ma dedykowane komórki ds. cyberbezpieczeństwa. Problem ze znalezieniem specjalistów w tej dziedzinie ma 43% przedsiębiorców, a 64% zgłasza braki budżetowe. Tymczasem częstotliwość ataków na największe polskie firmy rośnie, a hakerzy dokonują ich bardziej selektywnie, wybierają wartościowe cele. Firmy energetyczne, instytucje finansowe i zdrowotne to w ostatnich latach ulubione cele cyberprzestępców. Polska energetyka musi być więc gotowa na znacznie większe zagrożenia płynące z sieci.

Dziurawy świat cyberbezpieczeństwa

Amerykańskie Government Accountability Office uznało w 2018 roku, że DHS „nie podejmował dostatecznych kroków na rzecz ochrony rurociągów gazowych i naftowych”, w tym przed cyberatakami. Inne dane, m.in. raport Narodowej Komisji Bezpieczeństwa ds. Sztucznej Inteligencji, uznają amerykańską administracje za niegotową do zarządzania cyfrową gospodarką.

Unia Europejska w grudniu 2020 roku zaktualizowała 7-letnią strategię cyberbezpieczeństwa. Jednak już w 2017 roku opublikowano krytyczny raport o cyfrowym bezpieczeństwie europejskiej energetyki, wzywający do stworzenia dedykowanej sektorowej strategii, której wciąż nie ma. Problemem są też kadry. Europa ma wybitnych badaczy i ekspertów ds. technologii, ale też braki w zakresie wdrożeń i obsługi niższego szczebla. Komisja szacuje, że na rynku unijnym potrzeba co najmniej 291 000 specjalistów ds. cyberbezpieczeństwa.

O ile jednak Stany Zjednoczone korzystają ze scentralizowanego systemu zarzadzania siecią i bezpieczeństwem narodowym, o tyle europejski rynek energii (zwłaszcza elektryczności) jest zdecentralizowany i pełen współzależności. Prosty błąd komunikacji między operatorami w 2006 roku pozbawił prądu 15 mln Europejczyków. Dziś przepływ informacji jest znacznie lepszy, ale w razie kryzysu mnogość ośrodków decyzyjnych i brak jednolitych procedur mogą spowodować paraliż decyzyjny. Podobny problem istnieje w zakresie obrony cybernetycznej.

Europę pokrywa sieć centrów reagowania, cyberkomponentów krajowych wojsk, agencji bezpieczeństwa i NATO, jednak w razie poważnego ataku nie ma jasnego łańcucha dowodzenia i koordynacji, a w dodatku 6 państw UE nie podlega pełnej ochronie NATO – to Austria, Cypr, Finlandia, Irlandia, Malta i Szwecja. Ponadto obrona przed takimi zagrożeniami, jak backdoory w komponentach wymaga narzędzi rynkowych i regulacyjnych właściwych dla UE, a nie typowych środków militarnych. UE i NATO muszą się uzupełniać w zakresie cyberobrony, jednak modus vivendi nie jest dostatecznie przejrzysty.

Realizacja celów klimatycznych rodzi kolejne wyzwania. Gwałtowna modernizacja prowadzi do równoległego funkcjonowania technologii z różnych epok, a to powoduje problem najsłabszego ogniwa. Przykładowo wiele ze stosowanych obecnie systemów sterujących (SCADA) powstawało przed epoką cyberzagrożeń i nie są do niej dostosowane.

Również rosnący udział OZE komplikuje zarządzanie dostępnością energii, a tym samym utrzymanie równowagi sieci. Ten problem można zredukować, ale wymaga to koordynacji i rozwoju sieci typu smart z użyciem AI i Internetu Rzeczy. Takie sieci są złożone i silnie scyfryzowane, a przy tym wymagają stabilnego dopływu energii i zastępowalności komponentów, tak aby zgaśnięcie jednego serwera, nie wygaszało całych miast. Tworzy to idealne środowisko dla cybersabotażu. Ataki w USA pokazały, że nawet „zwykli” kryminaliści mogą zagrozić bezpieczeństwu dostaw. Taki incydent w europejskiej sieci elektrycznej mógłby wywołać znacznie poważniejsze skutki.

Tymczasem swobodny przepływ energii jest kluczowy dla każdego aspektu naszego życia. Odcięcie energii oznacza nie tylko braku internetu czy niemożność wezwania karetki, ale także problemy ze zdobyciem wody lub żywności, bo wszystko (począwszy od produkcji przez łańcuchy dostaw, a na magazynowaniu skończywszy) wymaga zasilania. Nawet jeśli naszego miejsca pracy nie da się wysadzić w powietrze za pomocą kilku linijek kodu, to cyberataki na sektor energetyczny zagrażają nam wszystkim. Skuteczna obrona wymaga wspólnego wysiłku – organizacji międzynarodowych, organów bezpieczeństwa, przedsiębiorców i świadomych obywateli, którzy w razie ataku nie spanikują i nie będą próbowali wlewać benzyny do foliowych torebek.

Publikacja nie została sfinansowana ze środków grantu któregokolwiek ministerstwa w ramach jakiegokolwiek konkursu. Powstała dzięki Darczyńcom Klubu Jagiellońskiego, którym jesteśmy wdzięczni za możliwość działania.

Dlatego dzielimy się tym dziełem otwarcie. Ten utwór (z wyłączeniem grafik) jest udostępniony na licencji Creative Commons Uznanie Autorstwa 4.0 Międzynarodowe. Zachęcamy do jego przedruku i wykorzystania. Prosimy jednak o podanie linku do naszej strony.